Im Bereich der IT-Sicherheit müssen wir uns um alles kümmern. Jedes noch so kleine Problem kann zum Vehikel für die Codeausführung aus der Ferne oder zumindest zum Angriffspunkt für Bedrohungsakteure werden, die von der Realität leben und unsere eigenen Werkzeuge gegen uns einsetzen. Es ist nicht verwunderlich, dass IT-Sicherheitsmitarbeiter unter Burnout und Stress leiden. Entsprechend Forschung der Enterprise Strategy Group Laut ISSA glaubt rund die Hälfte der IT-Sicherheitsexperten, dass sie ihren aktuellen Job in den nächsten 12 Monaten aufgeben werden.

Sicherheitsteams sind beruflich verantwortlich – und jetzt gilt für Chief Information Security Officers (CISOs) persönlich haftbar – für die Sicherheit ihrer Organisationen. Doch in anderen Bereichen der IT und Technologie herrscht eine völlig andere Denkweise. Aus Mark Zuckerbergs Mantra „Bewegen Sie sich schnell und machen Sie Dinge kaputt” bis hin zu Eric Ries' Lean Startup Beim MVP-Modell (Minimum Viable Product) geht es in diesen Bereichen darum, schnell voranzukommen, aber auch gerade genug zu liefern, damit die Organisation vorankommen und sich verbessern kann.

Nun können IT-Sicherheitsteams dieses Modell nicht akzeptieren. Es gibt zu viele Vorschriften, die berücksichtigt werden müssen. Aber was können wir aus einer mentalen Übung zum Thema Minimum Viable Compliance (MVC) lernen und wie können wir diese Informationen nutzen, um unseren Ansatz zu unterstützen?

Was würde MVC beinhalten?

Bei MVC geht es darum, das abzudecken, was für eine wirksame Sicherheit erforderlich ist. Um dies zu erreichen, müssen Sie verstehen, was Sie eingerichtet haben und was für die Sicherheit von entscheidender Bedeutung ist und welche Regeln oder Vorschriften Sie nachweisen müssen, dass Sie diese einhalten.

Für das Asset Management müssen Sie idealerweise alle Assets kennen, die Sie installiert haben. Wie können Sie sich ohne dieses Maß an Kontrolle als sicher bezeichnen? Benötigen Sie für einen MVC-Ansatz einen 100-prozentigen Einblick in das, was Sie haben?

In Wirklichkeit zielen Asset-Management-Projekte wie Konfigurationsmanagement-Datenbanken (CMDBs) darauf ab, Folgendes bereitzustellen Vollständige Transparenz der IT-Ressourcen, aber sie sind nie 100 % genau. In der Vergangenheit lag die Asset-Genauigkeit bei etwa 70 % bis 80 %, und selbst die besten Implementierungen sind heute nicht in der Lage, eine vollständige Transparenz zu erreichen und diese auf diesem Niveau zu halten. Sollten wir also unser MVC-Budget für diesen Bereich ausgeben? Ja, aber nicht ganz so, wie wir normalerweise denken.

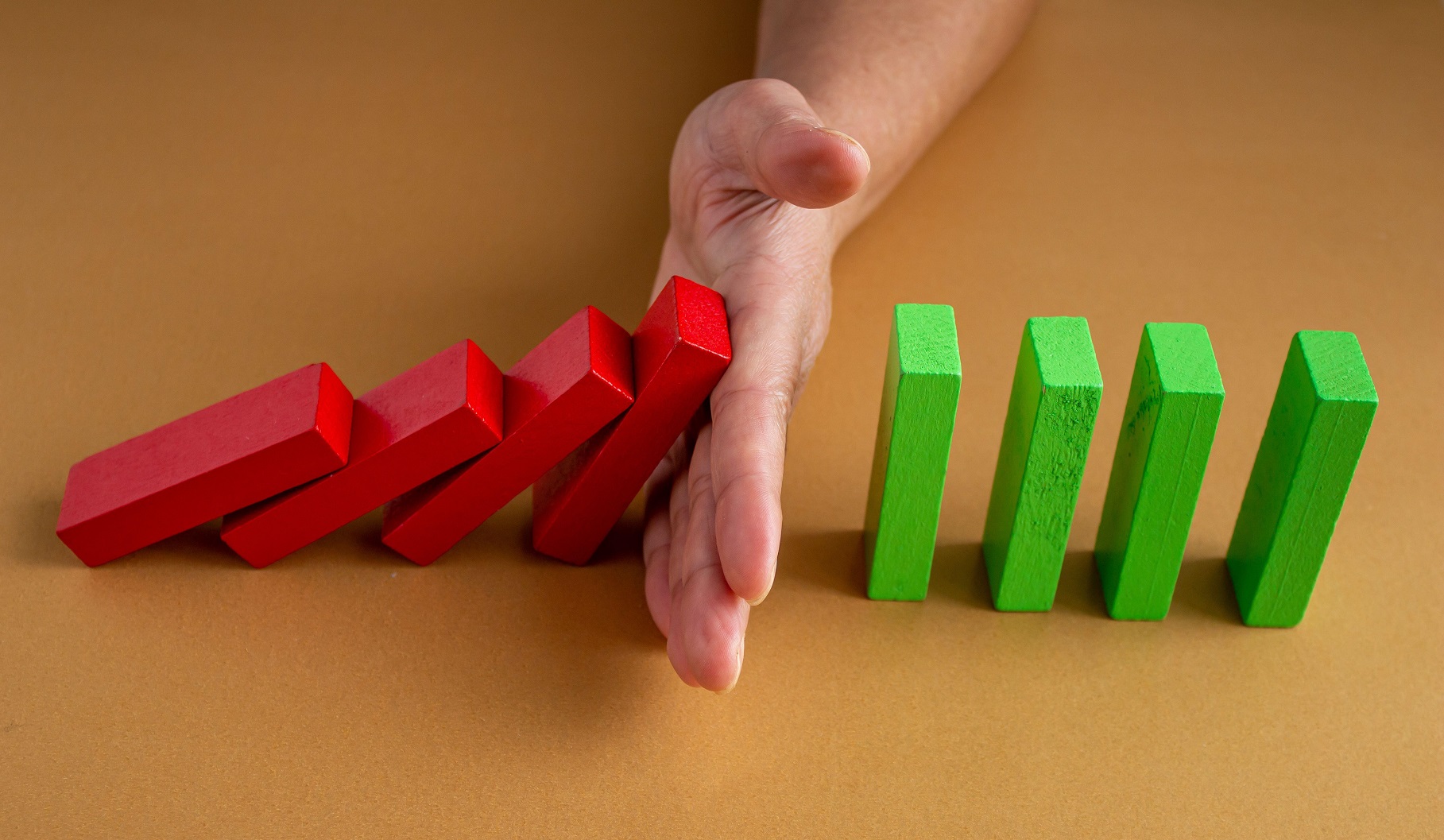

Ein stellvertretender CISO sagte mir, dass er das Ideal einer vollständigen Absicherung verstehe, dass dies jedoch nicht möglich sei; Stattdessen kümmert er sich um die vollständige und kontinuierliche Sichtbarkeit der kritischen Infrastruktur des Unternehmens – etwa 2.5 % der gesamten Vermögenswerte –, während die anderen Arbeitslasten so häufig wie möglich verfolgt werden. Obwohl Transparenz immer noch ein notwendiges Element für IT-Sicherheitsprogramme ist, sollten die Anstrengungen zuerst auf den Schutz der Vermögenswerte mit dem höchsten Risiko gerichtet werden. Dies ist jedoch ein kurzfristiges Ziel, da Sie nur eine einzige Schwachstellenoffenlegung davon entfernt sind, dass ein Vermögenswert mit geringem Risiko zu einem Vermögenswert mit hohem Risiko wird. Verwechseln Sie bei diesem Prozess nicht Compliance mit Sicherheit – beides ist nicht dasselbe. Ein konformes Unternehmen ist möglicherweise kein sicheres.

Regulierungsplanung

Als Teil von MVC müssen wir über Vorschriften und deren Einhaltung nachdenken. Die Herausforderung für Sicherheitsteams besteht darin, diese Regeln vorauszudenken. Der typische Ansatz besteht darin, die Gesetzgebung einzuführen, dann zu prüfen, wo sie auf unsere Anwendungen anwendbar ist, und dann bei Bedarf Änderungen an den Systemen vorzunehmen. Dies kann jedoch ein sehr zögerlicher Ansatz sein, der jedes Mal, wenn eine neue Verordnung eingeführt wird oder eine wesentliche Änderung stattfindet, Änderungen – und damit Kosten – mit sich bringt.

Wie können wir diesen Prozess für unsere Teams einfacher machen? Können wir, anstatt jede Verordnung einzeln zu betrachten, die Gemeinsamkeiten der geltenden Vorschriften betrachten und diese dann nutzen, um den Arbeitsaufwand für die Einhaltung aller Vorschriften zu reduzieren? Was können wir stattdessen aus dem Rahmen nehmen oder als Service verwenden, um die Infrastruktur auf sichere Weise bereitzustellen, anstatt das Team großen Übungen zu unterziehen, um die Systeme auf Konformität zu bringen? Können wir in ähnlicher Weise gängige Best Practices wie Cloud-Kontrollen nutzen, um ganze Problemgruppen zu beseitigen, anstatt jedes Problem einzeln zu betrachten?

Im Mittelpunkt dieses Ansatzes steht die Reduzierung des Sicherheitsaufwands und die Konzentration auf die Bereiche, die die größten Risiken für unser Unternehmen darstellen. Anstatt über bestimmte Technologien nachzudenken, können wir diese Probleme als Prozesse und Personalprobleme untersuchen, da sich die Vorschriften im Laufe der Zeit ständig weiterentwickeln und ändern werden. Diese Denkweise erleichtert die Sicherheitsplanung, da sie sich nicht in einigen Details verzettelt, die unsere Teams belasten können, wenn Prozesse so aufgebaut sind, dass sie CVEs und Bedrohungsdaten untersuchen, anstatt sich mit praktischen Risikoaspekten darüber zu befassen, was wirklich ein Problem ist.

Die Idee, das Nötigste zu tun, um den Marktanforderungen gerecht zu werden oder eine Reihe von Regeln zu verabschieden, könnte auf den ersten Blick verlockend sein. Bei der Denkweise des MVP geht es jedoch nicht nur darum, ein bestimmtes Niveau zu erreichen und sich dann dort niederzulassen. Stattdessen geht es darum, diesen Mindeststandard zu erreichen und dann so schnell wie möglich zu iterieren, um die Situation weiter zu verbessern. Für Sicherheitsteams kann diese Denkweise der kontinuierlichen Verbesserung und der Suche nach Möglichkeiten zur Risikoreduzierung eine nützliche Alternative zum traditionellen IT-Sicherheitsmodell sein. Indem Sie sich darauf konzentrieren, welche Verbesserungen in kürzester Zeit die größte Risikoauswirkung haben würden, können Sie Ihre Effektivität steigern und das Risiko im Allgemeinen reduzieren.

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- PlatoHealth. Informationen zu Biotechnologie und klinischen Studien. Hier zugreifen.

- Quelle: https://www.darkreading.com/cyber-risk/minimum-viable-compliance-what-you-should-care-about-and-why