W przestrzeni bezpieczeństwa IT musimy dbać o wszystko. Każdy problem, niezależnie od tego, jak mały, może stać się narzędziem do zdalnego wykonania kodu lub przynajmniej miejscem lądowania dla cyberprzestępców, którzy będą mogli czerpać korzyści z ziemi i obrócić nasze własne narzędzia przeciwko nam. Nic dziwnego, że pracownicy zajmujący się bezpieczeństwem IT borykają się z wypaleniem i stresem. Według badania przeprowadzone przez Enterprise Strategy Group i ISSA, około połowa specjalistów ds. bezpieczeństwa IT uważa, że opuści obecną pracę w ciągu najbliższych 12 miesięcy.

Zespoły ds. bezpieczeństwa są zawodowo odpowiedzialne — a teraz w przypadku dyrektorów ds. bezpieczeństwa informacji (CISO) osobiście odpowiedzialny — dla bezpieczeństwa swoich organizacji. Jednak w innych obszarach IT i technologii panuje zupełnie inny sposób myślenia. Z mantry Marka Zuckerberga: „poruszaj się szybko i niszcz rzeczy” aż do Erica Riesa Lean Startup oraz model minimalnego opłacalnego produktu (MVP), w tych obszarach chodzi o to, aby działać szybko, ale także dostarczać wystarczającą ilość produktów, aby organizacja mogła rozwijać się i doskonalić.

Obecnie zespoły ds. bezpieczeństwa IT nie mogą zastosować tego modelu. Jest zbyt wiele przepisów do rozważenia. Czego jednak możemy się nauczyć z ćwiczeń umysłowych dotyczących minimalnej realnej zgodności (MVC) i jak możemy wykorzystać te informacje, aby pomóc nam w naszym podejściu?

Co obejmowałoby MVC?

MVC polega na ukrywaniu tego, co jest potrzebne, aby zapewnić skuteczne bezpieczeństwo. Aby to osiągnąć, musisz zrozumieć, co już masz i co jest najważniejsze, aby zachować bezpieczeństwo, a także z jakimi zasadami lub przepisami musisz wykazać, że się ich przestrzegasz.

Aby zarządzać zasobami, najlepiej jest znać wszystkie zainstalowane zasoby. Jak możesz nazywać siebie bezpiecznym bez takiego poziomu nadzoru? Czy w przypadku podejścia MVC potrzebujesz 100% wglądu w to, co masz?

W rzeczywistości projekty zarządzania aktywami, takie jak bazy danych zarządzania konfiguracją (CMDB), mają na celu zapewnienie pełny wgląd w zasoby IT, ale nigdy nie są one w 100% dokładne. W przeszłości dokładność zasobów oscylowała wokół poziomu 70–80% i nawet najlepsze dzisiejsze wdrożenia nie są w stanie zapewnić pełnej widoczności i jej utrzymać. Czy zatem powinniśmy wydać nasz budżet MVC na ten obszar? Tak, ale nie do końca w taki sposób, jak tradycyjnie myślimy.

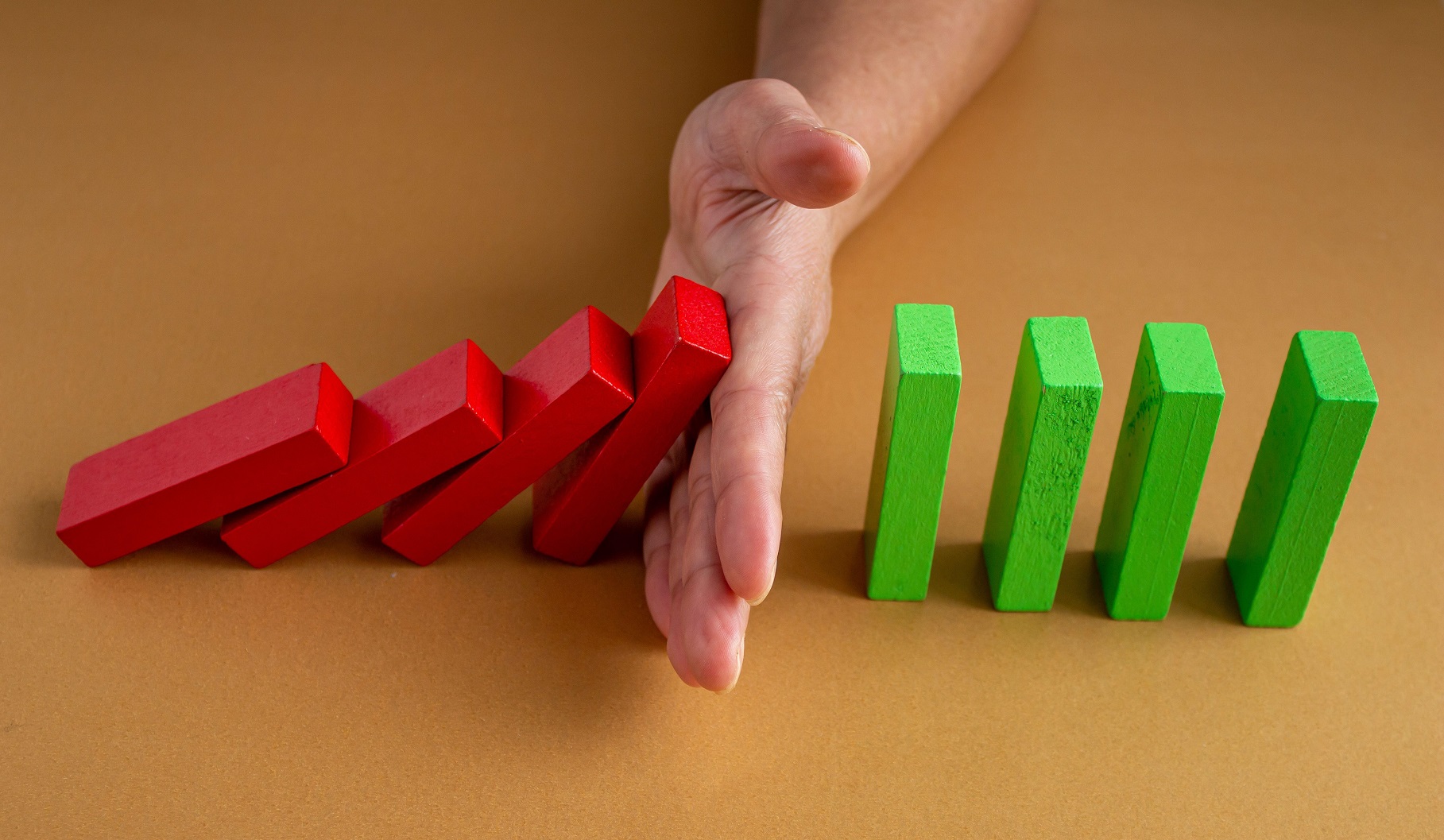

Jeden z zastępców CISO powiedział mi, że rozumie ideał pełnego zasięgu, ale nie jest to możliwe; zamiast tego dba o pełną i ciągłą widoczność infrastruktury krytycznej organizacji – około 2.5% wszystkich zasobów – przy jednoczesnym możliwie częstym śledzeniu pozostałych obciążeń. Tak więc, chociaż widoczność jest nadal niezbędnym elementem programów bezpieczeństwa IT, należy w pierwszej kolejności skoncentrować się na ochronie zasobów o najwyższym ryzyku. Jest to jednak cel krótkoterminowy, ponieważ tylko jedno ujawnienie podatności dzieli zasób niskiego ryzyka od przekształcenia się w zasób wysokiego ryzyka. Przechodząc przez ten proces, nie należy mylić zgodności z bezpieczeństwem — to nie to samo. Firma spełniająca wymagania może nie być bezpieczna.

Planowanie regulacji

W ramach MVC musimy myśleć o regulacjach i o tym, jak ich przestrzegać. Wyzwaniem dla zespołów ds. bezpieczeństwa jest to, jak myśleć z wyprzedzeniem o tych zasadach. Typowe podejście polega na zapoznaniu się z przepisami, następnie sprawdzeniu, gdzie mają one zastosowanie do naszych aplikacji, a następnie w razie potrzeby dokonaniu zmian w systemach. Może to jednak być podejście oparte na zasadzie „stop-start”, które wiąże się ze zmianami – a co za tym idzie – kosztami – za każdym razem, gdy wprowadzane jest nowe rozporządzenie lub gdy ma miejsce znacząca zmiana.

Jak możemy ułatwić ten proces naszym zespołom? Czy zamiast przyglądać się każdemu przepisowi z osobna, moglibyśmy przyjrzeć się temu, co jest wspólne dla mających zastosowanie przepisów, a następnie wykorzystać to do zmniejszenia ilości pracy wymaganej w celu zapewnienia zgodności z nimi wszystkimi? Zamiast poddawać zespół ogromnym ćwiczeniom mającym na celu zapewnienie zgodności systemów, co możemy wyłączyć z zakresu lub zamiast tego wykorzystać jako usługę w celu zapewnienia bezpieczeństwa infrastruktury? Podobnie, czy możemy zastosować typowe najlepsze praktyki, takie jak kontrole w chmurze, aby usunąć całe zestawy problemów, zamiast patrzeć na każdy problem indywidualnie?

U podstaw tego podejścia leży zmniejszenie kosztów ogólnych związanych z bezpieczeństwem i skoncentrowanie się na tym, co stanowi największe ryzyko dla naszej firmy. Zamiast myśleć o konkretnych technologiach, możemy spojrzeć na te problemy jako na procesy i kwestie ludzkie, ponieważ przepisy zawsze będą ewoluować i zmieniać się wraz z rozwojem rynku. Przyjęcie takiego sposobu myślenia ułatwia planowanie bezpieczeństwa, ponieważ nie grzęźnie w niektórych szczegółach, które mogą nękać nasze zespoły, gdy procesy zostały zbudowane tak, aby analizowały CVE i dane o zagrożeniach, a nie w kategoriach praktycznego ryzyka wokół tego, co tak naprawdę jest problemem.

Pomysł zrobienia minimum wymaganego w celu spełnienia wymagań rynku lub przyjęcia zestawu zasad może być atrakcyjny na pierwszy rzut oka. Jednak sposób myślenia MVP nie polega tylko na wejściu na określony poziom i osiedleniu się na nim. Zamiast tego chodzi o osiągnięcie tego minimalnego standardu, a następnie jak najszybsze wykonanie iteracji w celu dalszej poprawy sytuacji. Dla zespołów ds. bezpieczeństwa nastawienie na ciągłe doskonalenie i poszukiwanie sposobów ograniczenia ryzyka może być użyteczną alternatywą dla tradycyjnego modelu bezpieczeństwa IT. Koncentrując się na tym, jakie ulepszenia miałyby największy wpływ na ryzyko w najkrótszym czasie, możesz zwiększyć swoją efektywność i ogólnie zmniejszyć ryzyko.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoData.Network Pionowe generatywne AI. Wzmocnij się. Dostęp tutaj.

- PlatoAiStream. Inteligencja Web3. Wiedza wzmocniona. Dostęp tutaj.

- PlatonESG. Węgiel Czysta technologia, Energia, Środowisko, Słoneczny, Gospodarowanie odpadami. Dostęp tutaj.

- Platon Zdrowie. Inteligencja w zakresie biotechnologii i badań klinicznych. Dostęp tutaj.

- Źródło: https://www.darkreading.com/cyber-risk/minimum-viable-compliance-what-you-should-care-about-and-why