Inom IT-säkerhetsområdet måste vi bry oss om allt. Varje fråga, oavsett hur liten, kan bli ett fordon för fjärrexekvering av kod eller åtminstone en landningspunkt för hotaktörer att leva av landet och vända våra egna verktyg mot oss. Det är inte förvånande att IT-säkerhetspersonal möter utbrändhet och stress. Enligt forskning av Enterprise Strategy Group och ISSA, ungefär hälften av IT-säkerhetspersonalen tror att de kommer att lämna sitt nuvarande jobb under de kommande 12 månaderna.

Säkerhetsteam är professionellt ansvariga – och nu, för chefer för informationssäkerhet (CISOs), personligt ansvarig — för deras organisationers säkerhet. Men inom andra områden av IT och teknik finns det ett helt annat tänkesätt. Från Mark Zuckerbergs mantra om "gå snabbt och bryta saker"fram till Eric Ries" Lean Startup och minimum viable product (MVP)-modellen, är tanken inom dessa områden att gå snabbt men också att leverera precis tillräckligt så att organisationen kan gå framåt och förbättras.

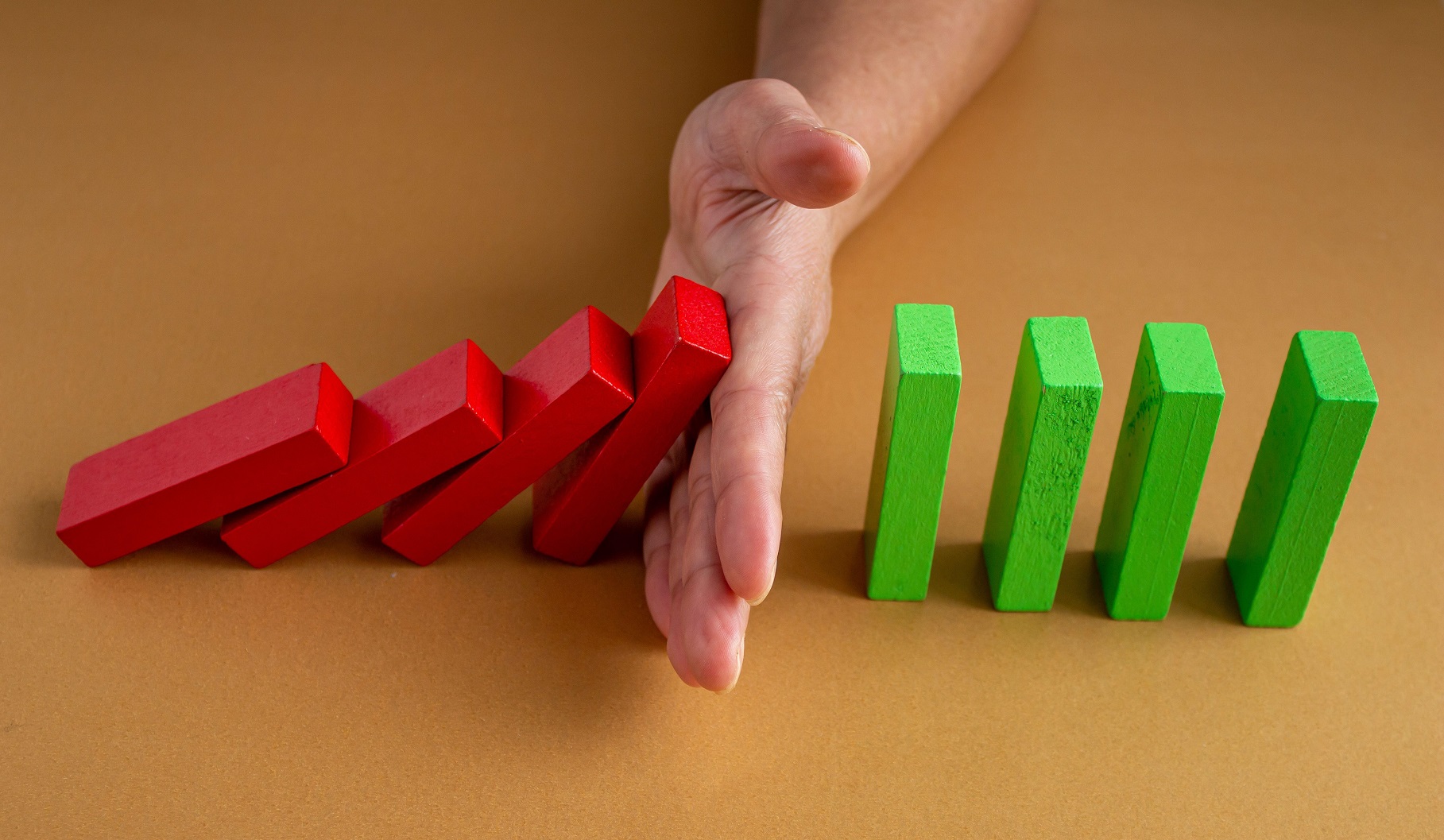

Nu kan IT-säkerhetsteam inte ta till sig den här modellen. Det finns för många regler att ta hänsyn till. Men vad kan vi lära oss av en mental övning kring minimum viable compliance (MVC), och hur kan vi använda den informationen för att hjälpa oss i vårt tillvägagångssätt?

Vad skulle MVC innebära?

MVC innebär att täcka bort det som behövs för att vara effektivt säker. För att uppnå detta måste du förstå vad du har på plats och vad som är viktigt att hålla säkert, och vilka regler eller förordningar du måste visa att du följer.

För tillgångsförvaltning måste du helst känna till alla tillgångar som du har installerat. Hur kan du kalla dig säker utan den nivån av tillsyn? För ett MVC-upplägg, skulle du behöva 100 % insikt i vad du har?

I verkligheten syftar kapitalförvaltningsprojekt som konfigurationshanteringsdatabaser (CMDB) till att tillhandahålla full insyn i IT-tillgångar, men de är aldrig 100% korrekta. Tidigare svävade tillgångarnas noggrannhet runt 70 % till 80 %, och inte ens de bästa implementeringarna idag kan uppnå full synlighet och behålla den där. Så, ska vi spendera vår MVC-budget på detta område? Ja, men inte riktigt på det sätt som vi kanske traditionellt tror.

En biträdande CISO sa till mig att han förstår idealet med full täckning, men att det inte var möjligt; istället bryr han sig om fullständig och kontinuerlig synlighet för organisationens kritiska infrastruktur – cirka 2.5 % av de totala tillgångarna – medan de andra arbetsbelastningarna spårades så ofta som möjligt. Så även om synlighet fortfarande är ett nödvändigt element för IT-säkerhetsprogram, bör ansträngningen gå till att skydda tillgångarna med högst risk först. Detta är dock ett kortsiktigt mål, eftersom du bara är en enda sårbarhetsavslöjande från att en tillgång med låg risk blir en högrisk. När du går igenom den här processen, blanda inte ihop efterlevnad med säkerhet – de är inte samma sak. Ett företag som uppfyller kraven kanske inte är säkert.

Regelplanering

Som en del av MVC måste vi tänka på regelverk och hur vi ska följa dem. Utmaningen för säkerhetsteam är hur man ska tänka framåt kring dessa regler. Det typiska tillvägagångssättet är att få in lagstiftningen, sedan se var den gäller för våra applikationer och sedan göra ändringar i systemen efter behov. Detta kan dock vara en mycket stopp-start-metod som innebär förändring - och därmed kostnad - varje gång en ny förordning tas in eller en betydande förändring äger rum.

Hur kan vi göra denna process enklare för våra team? Istället för att titta på varje förordning separat, kan vi titta på vad som är gemensamt för de tillämpliga reglerna och sedan använda det för att minska mängden arbete som krävs för att följa dem alla? Istället för att sätta teamet genom enorma övningar för att få system att överensstämma, vad kan vi antingen ta ur vårt räckvidd eller använda som en tjänst för att tillhandahålla infrastrukturen på ett säkert sätt istället? På samma sätt, kan vi använda vanliga bästa metoder som molnkontroller för att ta bort hela uppsättningar problem, snarare än att titta på varje fråga individuellt?

I hjärtat av detta tillvägagångssätt måste vi minska omkostnaderna kring säkerhet och koncentrera oss på det som utgör de största riskerna för våra verksamheter. Istället för att tänka på specifika teknologier kan vi undersöka dessa problem som processer och människor, eftersom regelverk alltid kommer att utvecklas och förändras allt eftersom marknaden går framåt. Att ta detta tänkesätt gör säkerhetsplaneringen enklare, eftersom den inte fastnar i några av detaljerna som kan plåga våra team när processer har byggts för att titta på CVE:er och hotdata snarare än i praktiska risktermer kring vad som verkligen är ett problem.

Tanken på att göra det minimum som krävs för att möta marknadens krav eller klara en uppsättning regler kan vara tilltalande till nominellt värde. Men tankesättet hos MVP handlar inte bara om att komma till en specifik nivå och sedan bosätta sig där. Istället handlar det om att komma till den minimistandarden och sedan iterera så snabbt som möjligt för att förbättra situationen ytterligare. För säkerhetsteam kan denna tankegång med ständiga förbättringar och att leta efter sätt att minska risker vara ett användbart alternativ till den traditionella IT-säkerhetsmodellen. Genom att fokusera på vilka förbättringar som skulle ha störst riskpåverkan under den kortaste tidsramen kan du öka din effektivitet och minska riskerna i allmänhet.

- SEO-drivet innehåll och PR-distribution. Bli förstärkt idag.

- PlatoData.Network Vertical Generative Ai. Styrka dig själv. Tillgång här.

- PlatoAiStream. Web3 Intelligence. Kunskap förstärkt. Tillgång här.

- Platoesg. Kol, CleanTech, Energi, Miljö, Sol, Avfallshantering. Tillgång här.

- PlatoHealth. Biotech och kliniska prövningar Intelligence. Tillgång här.

- Källa: https://www.darkreading.com/cyber-risk/minimum-viable-compliance-what-you-should-care-about-and-why